Starke Partnerschaft mit Findalyze

Die Zusammenarbeit zwischen Findalyze® und servereye bringt eine innovative Lösung hervor, die IT-Monitoring und IT-Sicherheit nahtlos miteinander verbindet. Unternehmen erhalten damit eine umfassende Lösung, um ihre IT-Infrastruktur zu überwachen und gleichzeitig vor Cyberbedrohungen zu schützen.

Die AIS Advanced IT-Security Solutions GmbH

Im Umfeld des renommierten CISPA Helmholtz Zentrums für Informationssicherheit gegründet, ist die Advanced IT-Security Solutions GmbH (AIS) Vorreiter zukunftsweisender Technologie und ganzheitlicher Sicherheitspartner für Unternehmen. Durch die Kombination von OSINT und menschlichem Fachwissen bietet die Plattform Findalyze® eine kontinuierliche Überwachung der externen Infrastruktur Ihres Unternehmens.

Partner für mehr IT-Sicherheit

Die AIS hat das Entwicklungsteam von servereye maßgeblich unterstützt, einen wichtigen neuen Baustein für mehr IT-Sicherheit zu integrieren. Durch die Zusammenarbeit konnte ein zusätzliches External Attack Surface Management-Tool (EASM-Tool) erfolgreich in die servereye-Sensorik integriert werden, was die Überwachung der digitalen IT-Infrastruktur auf ein neues Niveau hebt.

Fotschrittlicher EASM-Sensor

Die nun erfolgte Integration eines EASM-Tools bringt die vollständige Überwachung der digitalen IT-Infrastruktur auf das nächste Level in Richtung Fortschritt. Diese Innovation ermöglicht eine beispiellose Transparenz über externe IT-Infrastrukturen, erhöht die Sicherheit und fördert proaktive Schutzmaßnahmen gegen Cyberbedrohungen.

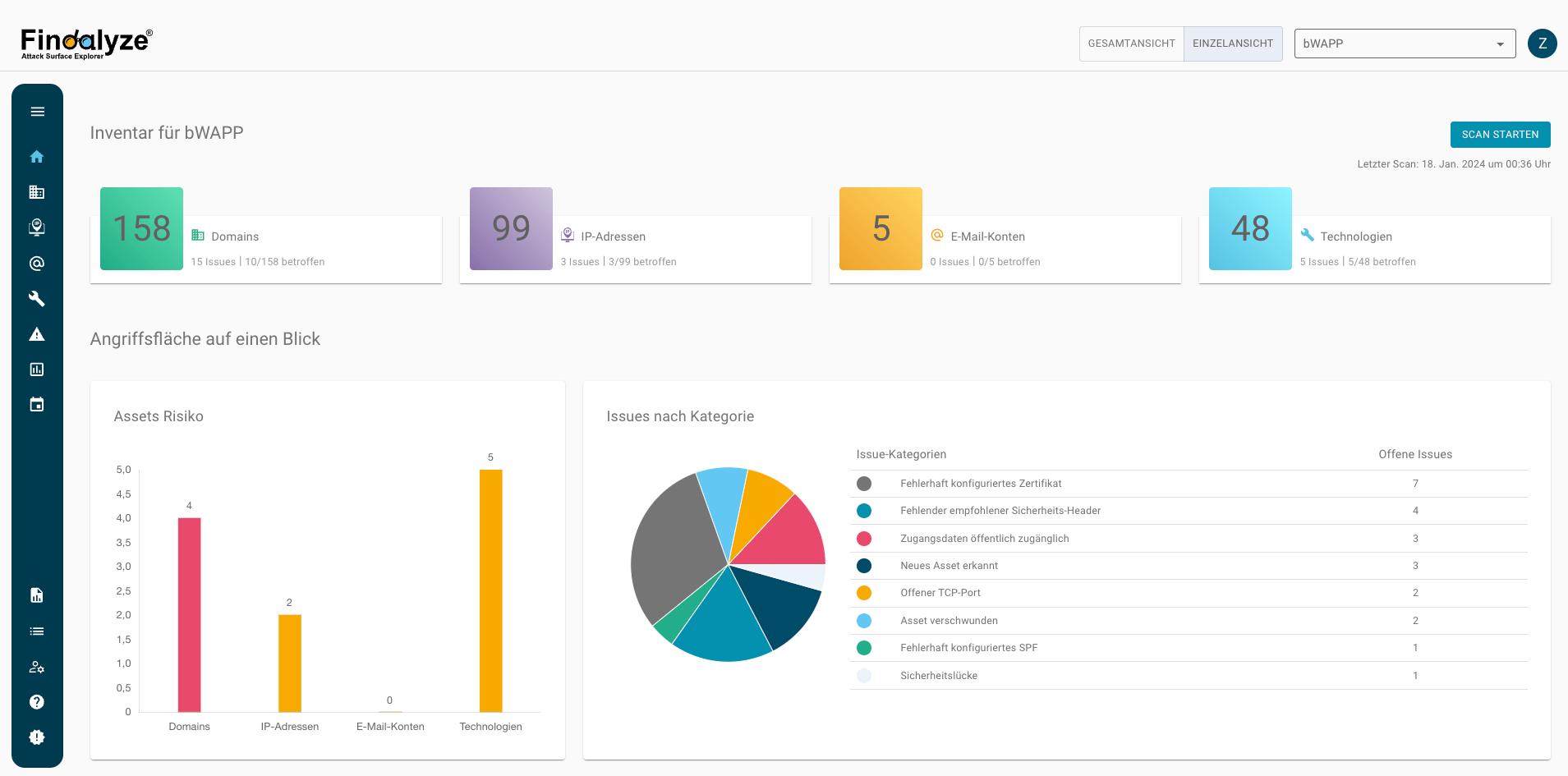

Den EASM-Sensor in der Live-Demo kennenlernen

Gemeinsam mit Patrick Zimmer von Findalyze® stellen wir Dir den innovativen EASM-Sensor vor. Dieser ermöglicht eine noch nie dagewesene Sichtbarkeit über externe IT-Infrastrukturen, steigert die Sicherheit und unterstützt proaktive Schutzmaßnahmen.

Sei gespannt, was unsere Kooperation für Dich bereithält und melde Dich jetzt zur Live-Demo an!

Kennst Du schon unseren Benutzeränderungssensor?

Neue Benutzerkonten, Passwortänderungen und andere Zugriffsmodifikationen können potenzielle Sicherheitsrisiken darstellen – wenn sie nicht angemessen überwacht werden. Mit dem servereye Benutzeränderungssensor ist das „Schnee von gestern“.

Frühzeitige Erkennung von Sicherheitsbedrohungen

Der Sensor ermöglicht es IT-Administratoren, potenzielle Sicherheitsbedrohungen frühzeitig zu erkennen und angemessen zu reagieren, bevor sie zu ernsthaften Problemen werden. Insbesondere bei Kundensystemen, auf denen sensible Daten gespeichert sind, ist diese proaktive Überwachung von entscheidender Bedeutung.

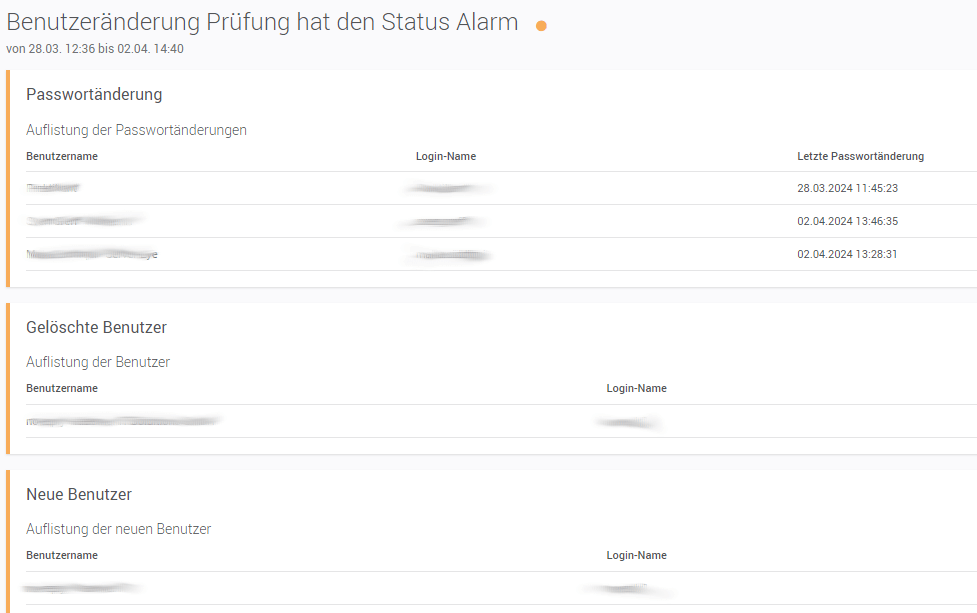

Grafik 1: Sensor im Alarm

Einfache Handhabung und leistungsstarke Überwachung

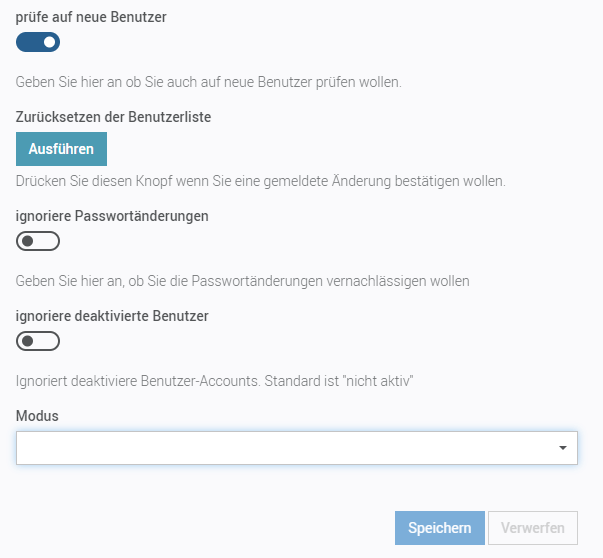

Mit nur wenigen Klicks können Benutzer Fehlermeldungen zurücksetzen und bestätigen, dass es sich nicht um einen echten Alarm handelt. Diese einfache Fehlerbehebungsfunktion spart nicht nur Zeit, sondern trägt auch dazu bei, den IT-Administratoren eine bessere Kontrolle über potenzielle Sicherheitsbedrohungen zu geben.

Grafik 2: Einstellungen mit Augenmerk auf die Funktion „Zurücksetzen der Benutzerliste“

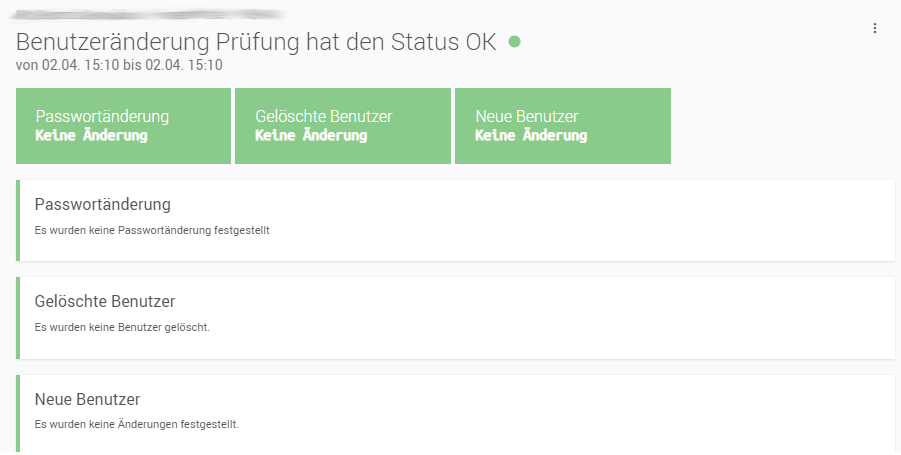

Durch seine einfache Handhabung, seine selbsterklärende Benutzeroberfläche und seine leistungsstarke Überwachungsfunktion bietet der Benutzeränderungssensor ein Höchstmaß an Sicherheit und Komfort für IT-Administratoren und ihre Kunden. Mit diesem Sensor können Benutzer sicher sein, dass ihre Systeme stets geschützt und überwacht werden, ohne dabei einen hohen Schulungs- oder Installationsaufwand betreiben zu müssen.

Grafik 3: Sensor ist OK

Ein Must-have für jedes IT-Systemhaus

Erfahre, warum der servereye Benutzeränderungssensor ein absolutes Muss für jedes IT-Systemhaus ist, direkt von unserem langjährigen Partner Christoph Stauffer, Geschäftsführer der Stauffer Medien & IT GmbH, in dem folgenden Interview:

Bereit, die Sicherheit Deines IT-Systemhauses zu verbessern? Dann überzeuge Dich selbst von unserem kleinen aber feinen Livesafer!

Kennst Du schon unseren Dienst Neustart Sensor?

Für jeden Windows-Benutzer ist es ein bekanntes Szenario: Ein wichtiger Dienst stürzt unerwartet ab – plötzlich gerät das gesamte System ins Stocken. Ein solcher Ausfall kann zu schwerwiegenden Problemen führen, insbesondere wenn es sich um eine kritische Dienstanwendung handelt. Doch statt in Panik zu geraten, bietet der servereye Dienst Neustart Sensor eine elegante Lösung.

Grafik 1: Suche im OCC

Der servereye Neustart Sensor: Schnelle Reaktion auf Dienstausfälle

Im Falle eines erkannten Dienstausfalls reagiert der servereye Neustart Sensor sofort, ohne dass manuell eingegriffen werden muss. Entwickelt, um unerwartete Ausfälle wichtiger Dienste zu bewältigen, übernimmt er die Kontrolle und startet den betroffenen Dienst automatisch neu. Dadurch wird gewährleistet, dass das System so schnell wie möglich wieder einsatzbereit ist, ohne dass wertvolle Zeit verloren geht.

Grafik 2: Einstellungen Dienst Neustart Sensor

Stelle dabei sicher, dass die Einstellung „Dienst automatisch neustarten“ aktiviert ist.

Grafik 3: Dienst automatisch neustarten aktivieren

Transparenz bei Fehlern: Für eine effiziente Problembehebung

Ein weiterer Vorteil des Neustart Sensors ist seine Fähigkeit, detaillierte Informationen über Fehler zu liefern. Wenn ein Dienst ausfällt, gibt der Sensor klare Hinweise darauf, was den Ausfall verursacht hat. Diese Transparenz ist entscheidend, um schnell zu handeln und das Problem effizient zu lösen. Anstatt im Dunkeln zu tappen, erhalten Benutzer klare Einblicke in die Ursachen von Ausfällen.

Intelligente Unterscheidung: Automatisches Neustarten nur bei geeigneten Diensten

Natürlich ist es wichtig zu beachten, dass einige Dienste bewusst inaktiv bleiben müssen und somit nicht neu gestartet werden dürfen. Hier kommt die Intelligenz des servereye Neustart Sensors zum Tragen. Er unterscheidet zwischen diesen beiden Kriterien und vermeidet auf diese Weise potenzielle Probleme, die durch unerwünschte Neustarts entstehen könnten.

Grafik 4: Erfolgreicher Neustart

„Doch, welchen Nutzen habe ich wirklich von dem Dienst Neustart Sensor und ist er wirklich so leicht zu implementieren?“

Jochen Weisenburger, Teamleiter Application Service unseres langjährigen Partners Schleupen SE bringt es auf den Punkt: „Der Neustart Sensor hat uns im Tagesgeschäft und darüber hinaus einen klaren Vorteil gebracht. Gerade in der Energie- und Wasserwirtschaft haben wir viele Prozesse, bei denen die Stabilität 24/7 gewährleistet sein muss. Falls dies nicht der Fall sein wird oder ist, entsteht ein immenser finanzieller Schaden.“.

In einem kurzen Interview teilt Jochen seine Erfahrungen mit dem Dienst Neustart Sensor und betont erneut die Bedeutung dieses Dienstes für die Gewährleistung der Kontinuität und Stabilität von IT-Systemen.

Auch Du möchtest Dich zukünftig darauf verlassen, dass das Dilemma unerwarteter Ausfälle wichtiger Dienste unter Windows der Vergangenheit angehört?

KI Werkzeuge bei servereye: Der GitHub Copilot in der Frontend Entwicklung

Bei servereye kommt der GitHub Copilot seit August letzten Jahres in der Business Variante abteilungsübergreifend in allen Entwicklungsteams zum Einsatz und ist mittlerweile ein selbstverständliches Werkzeug in der täglichen Entwicklungsarbeit geworden. Die Anwendung in den verschiedenen Abteilungen ist natürlich aufgrund der diversen technischen Anforderungen unterschiedlich. Dieser Artikel schildert daher unsere ganz subjektive Erfahrung als servereye Frontend Team.

Wer verwendet den GitHub Copilot?

Der Copilot steht allen Entwicklerinnen und Entwicklern und auch unseren Auszubildenden ohne Einschränkung zur Verfügung. Vorausgegangen ist eine Testphase, in der die verschiedenen Teams die KI in Bezug auf ihren Entwicklungsworkflow ausprobieren und bewerten konnten. Verwendet wurde anfangs ausschließlich die Prompt Version, da zu diesem Zeitpunkt nur sie die Datenschutzanforderungen unseres Unternehmens erfüllt hat. Mittlerweile ist der Copilot Chat ebenfalls für alle freigegeben.

Wir haben uns bei servereye dazu entschieden, dass auch unsere Auszubildenden die KI Werkzeuge verwenden können, da wir der Meinung sind, dass die verantwortungsvolle Nutzung Teil des modernen Arbeitsalltags geworden ist. Der umsichtige Umgang mit internen und sensiblen Daten und das Wissen, dass der Copilot keineswegs darauf abzielt, fehlerfreien Code zu produzieren, der dann ungeprüft übernommen werden kann, bildet die Basis für einen verantwortungsvollen und produktiven Einsatz.

Generell soll jeder die Möglichkeiten der KI in alle Richtungen hin ausloten und weiterentwickeln können, um sein Wissen dann mit dem gesamten Team zu teilen.

Wofür verwenden wir den GitHub Copilot?

Im Frontend liegt der Fokus für den KI Einsatz vor allem in der Sicherstellung und Verbesserung der Qualitätsstandards unserer Benutzerschnittstelle. Aspekte sind hier in erster Linie Codequalität (Clean Code), transparente Projektstruktur und das Schreiben automatisierter Tests. Aber auch die Beschleunigung der Entwicklung durch intelligente und kontextbezogene Vorschläge während der Programmierung oder im Rahmen von Übersetzungsprozessen hat unsere Produktivität noch einmal deutlich gesteigert.

Was hat uns die KI bislang gebracht?

Dass wir das neue servereye Microfrontend in einem gemeinsamen Repository entwickeln, bietet dem GitHub Copiloten eine optimale Ausgangsbasis, da er den gesamten Projektkontext überblickt und dadurch sehr konkrete und gute Vorschläge liefert. Die Tatsache, dass wir bei unserem neuen OCC auf standardisierte Komponenten und Bibliotheken mit großer Community setzen führt dazu, dass die KI hier schon ein umfangreiches „Basiswissen“ mitbringt und auch dadurch qualitativ sehr gut berät.

Wenn wir neue Module entwickeln, durchlaufen diese viele Refaktorierungsschritte. Hierbei hilft der Copilot, unsere internen Coderichtlinien z.B. in Bezug auf Namenskonventionen, Strukturierung und Lesbarkeit zu immer besseren Ergebnissen zu führen und dadurch verständlich zu halten.

Auch die Vorschläge beim Schreiben automatisierter Tests sind eine enorme Zeitersparnis.

Was ist DAS denn jetzt?

Zum Schluss sollte man auf jeden Fall auch die Spaß- und Überraschungseffekte nicht vergessen, die bei der Arbeit mit der KI immer mal wieder auftreten, wenn ein besonders hilfreicher und ausführlicher Codeschnipsel angeboten wird, der einem viel langwierige Recherche erspart oder wenn Text- und Codebeispiele vorgeschlagen werden, die auf unheimliche Weise schon vorausahnen, was man an der Stelle implementieren möchte.

Oder, wie in unserem Fall, wenn der Copilot in den Übersetzungsdateien plötzlich anfängt,

englisch…

… oder saarländisch …

zu reden.

Oh Leck 🙂

Dich interessiert, was unsere Entwicklung noch alles kann? Dann überzeuge Dich selbst und schaue Dir die Aufzeichnung unserer neuesten Live-Demo an!

Kennst Du schon unsere Proxmox-Sensoren?

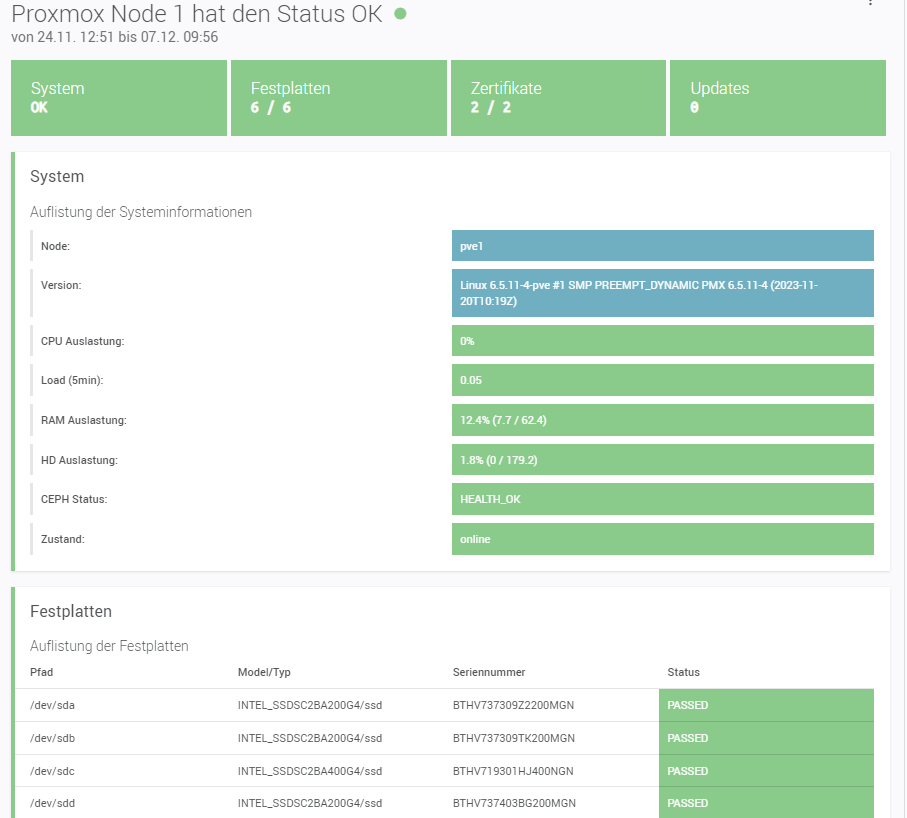

Mit nur wenigen Klicks sehen, wie gut Deine Server arbeiten, ohne durch technische Details wühlen zu müssen? Die Proxmox-Überwachung mittels unserer zwei Sensoren ermöglicht Dir einen umfassenden Überblick über die Gesundheit Deiner virtuellen Umgebung. Dank ihrer benutzerfreundlichen Oberfläche kannst Du schnell und präzise wichtige Informationen über die Leistung Deiner Server erhalten – und das ganz ohne komplizierte Einstellungen.

Dabei unterscheiden wir aktuell zwischen:

- Proxmox Node Gesundheit

- Proxmox Backup Überprüfung.

Vielseitigkeit und Effektivität: Überwachung der virtuellen Umgebung

Ein großer Vorteil dieser Sensoren ist ihre Vielseitigkeit. Sie können nicht nur die grundlegenden Leistungsdaten wie CPU-Auslastung und Speicherplatz überwachen, sondern auch wichtige Gesundheitswerte wie den Zustand der Festplatten im Auge behalten und im Handumdrehen Zertifikate prüfen. Auf diese Weise kannst Du mögliche Probleme frühzeitig identifizieren und entsprechende Maßnahmen ergreifen, bevor sie sich zu schwerwiegenden Störungen entwickeln.

Grafik 1: Proxmox Node Gesundheit

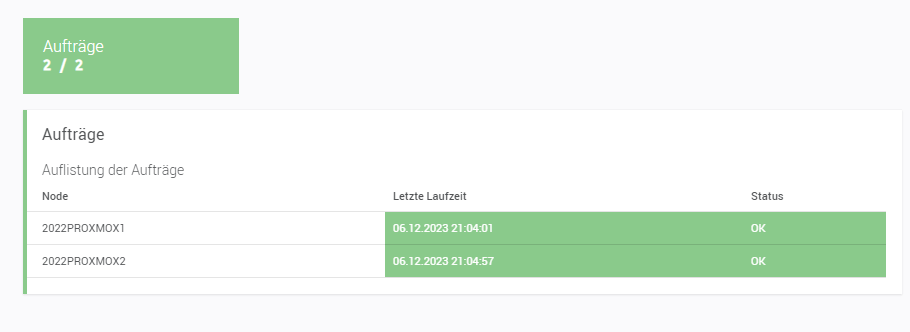

Ein zusätzlicher Vorteil besteht in der Überprüfung Deiner Backups. Mit den Proxmox-Sensoren kannst Du sicherstellen, dass Sicherungen erfolgreich durchgeführt wurden und erhältst einen umfassenden Überblick über alle Backups. Darüber hinaus bietet sich Dir sogar die Möglichkeit, zu überprüfen, ob ein Backup älter als x Tage ist.

Grafik 2: Proxmox Backup Überprüfung

Alles in allem bieten die Proxmox-Sensoren von servereye eine einfache und effektive Möglichkeit, Deine IT-Infrastruktur zu überwachen. Spare Zeit, minimiere Ausfallzeiten und habe die Gewissheit, dass Deine Systeme reibungslos funktionieren.

„Die Einbindung der Sensoren ist gut erklärt. Sie sind sehr einfach einzurichten und funktionieren wirklich gut. Dadurch wird uns einiges an Arbeit abgenommen. “, so Marcus Krämer, Geschäftsführer von Marcus Krämer ITK-Systeme.

Offen für Feedback: Gemeinsam besser werden

Um Dich als Partner auch bei der Entwicklung von neuen Sensoren – bei Bedarf auch gerne bei weiteren Proxmox-Sensoren – zu integrieren, ist uns ehrliches Feedback sehr wichtig. Du hast Verbesserungsvorschläge oder Anmerkungen, die wir zukünftig umsetzen sollen? Wir freuen uns auf Deine Rückmeldung!

Bereit, Deine virtuelle IT-Überwachung zu vereinfachen und Deinen Servern eine Rundum-Betreuung zu bieten?

servereye Live RMM: revolutionäre Zeiteinsparung im IT-Support

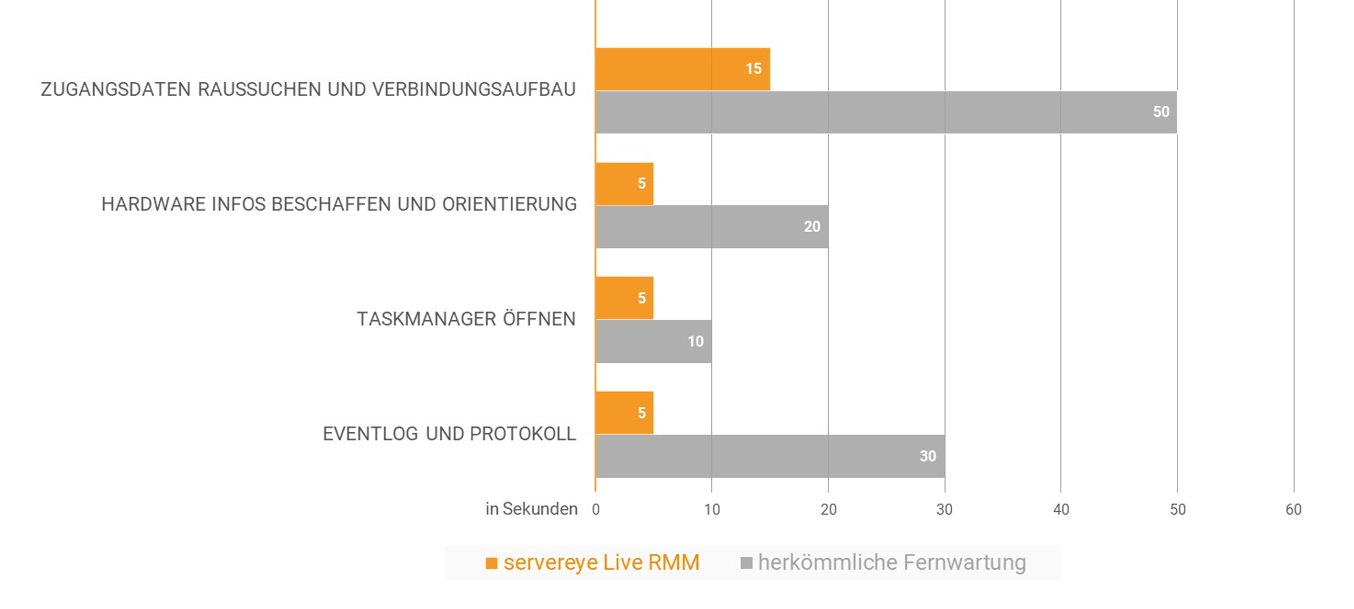

Stell Dir vor, IT-Probleme werden zukünftig schneller gelöst als du „Neustart“ sagen kannst. Klingt zu schön, um wahr zu sein? Mit unserem servereye Live RMM ist das keine Zukunftsmusik, sondern die Realität. Im Vergleich zu herkömmlichen Fernwartungsmethoden ermöglichen wir Supportern, bis zu 50% mehr Zeit einzusparen – für die Endbenutzer sind es sogar sagenhafte 100%.

Grafik 1: Vergleich servereye Live RMM und herkömmliche Fernwartung

Die Ausgangssituation: Ein Anruf, ein Problem

Ein typisches Szenario in der Supporter-Welt: Ein Anrufer meldet ein Problem, zum Beispiel mit einem langsamen Notebook. Aktuell greift der Supporter auf eine Fernwartungs-Session zurück, bei der er sich auf das Gerät des Anrufers schaltet. Dieser Prozess ist jedoch zeitaufwendig und hält den Mitarbeiter vor Ort von seiner Arbeit ab.

Die Idee hinter Live RMM: Effizienz und Unabhängigkeit

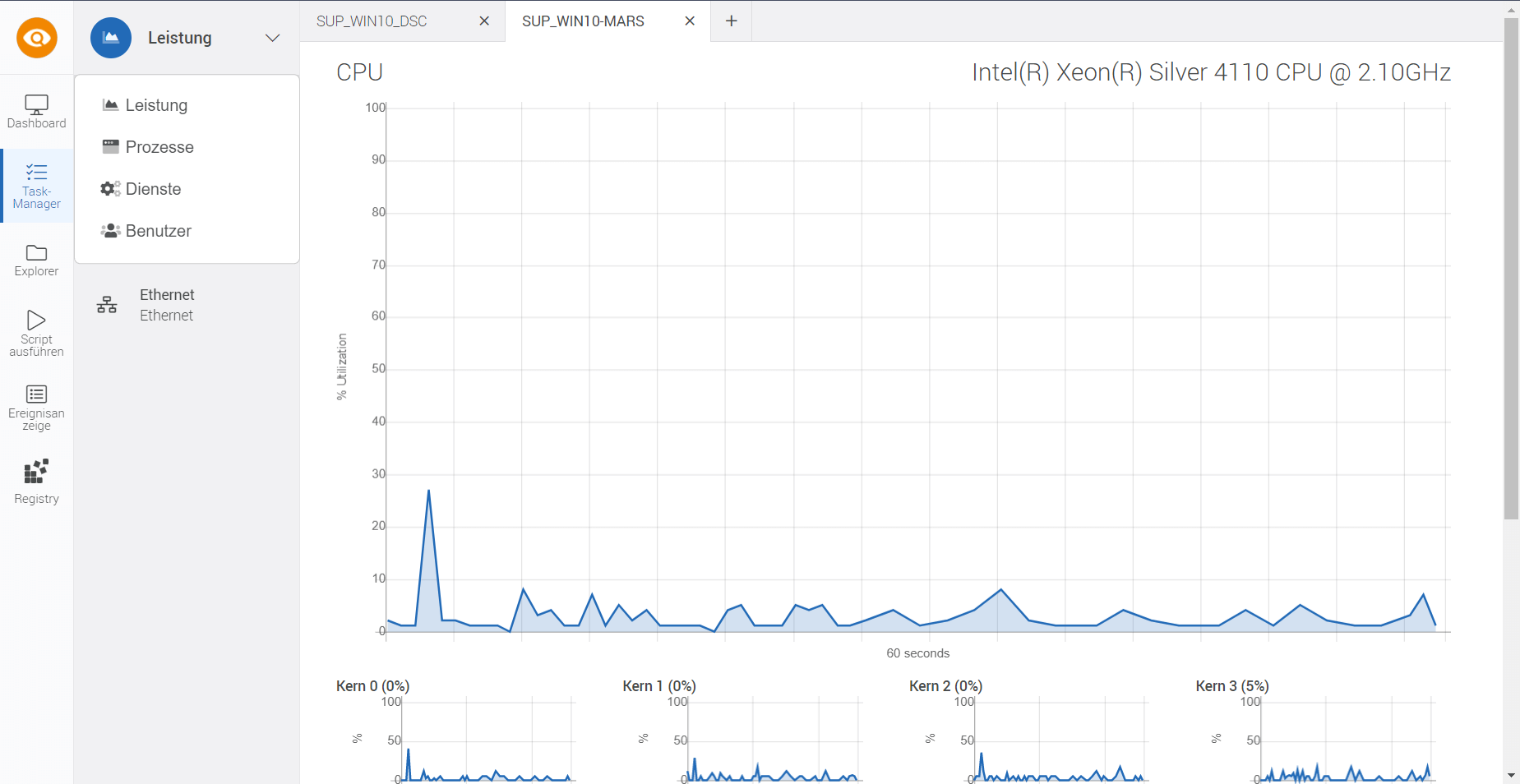

Mit Live RMM verlagert sich der Fokus von der zeitraubenden Fernwartung auf eine effizientere Lösung. Sie ermöglicht eine Echtzeitüberwachung aller vernetzten Systeme, die es dem Supporter erlaubt, alle erforderlichen Informationen zu sammeln, ohne dabei den Anrufer oder Techniker auszubremsen. Im oben genannten Beispiel würde der Supporter zuerst den Task-Manager prüfen, um Prozesse, CPU-Auslastung und Speicherauslastung schnell zu analysieren. Mit dem servereye Live RMM geschieht dies in Sekundenschnelle, ohne den Anrufer von der Arbeit abzuhalten.

Grafik 2: CPU-Auslastung in Echtzeit

Du willst live erleben, wie vielfältig dieses Tool ist und wie Du mehr als 50% Zeitersparnis im Vergleich zu herkömmlichen Fernwartungsmethoden erreichen kannst? Dann melde Dich jetzt zur kostenfreien Live-Demo an.

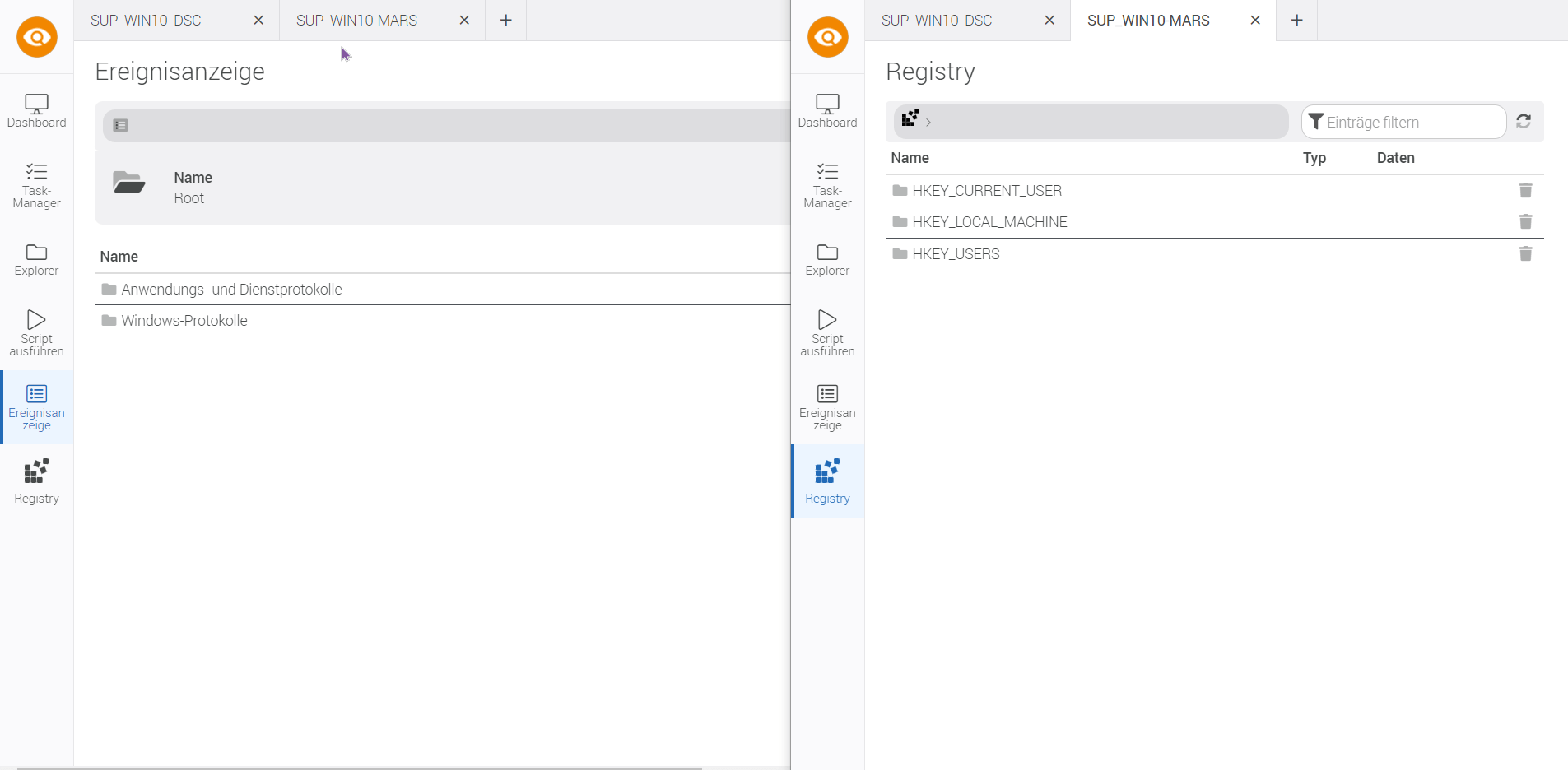

Zentralisiertes Cockpit für den Supporter

Der Schlüssel zu dieser Effizienz liegt in der Bereitstellung eines zentralen Cockpits für den Supporter. Er kann Ressourcen effizienter verwalten, Engpässe identifizieren und gezielt Maßnahmen ergreifen, um die Leistung zu optimieren. Neben der Nutzung des Task-Managers, ermöglicht das servereye Live RMM zusätzlich den Zugriff auf Laufwerke, Registry, Ereignisprotokolle und mehr in Echtzeit – es bildet eine umfassende Palette von administrativen Funktionen, die dem Supporter ermöglichen, schnell und präzise zu handeln.

Grafik 3: Ereignisanzeige und Registry in Echtzeit

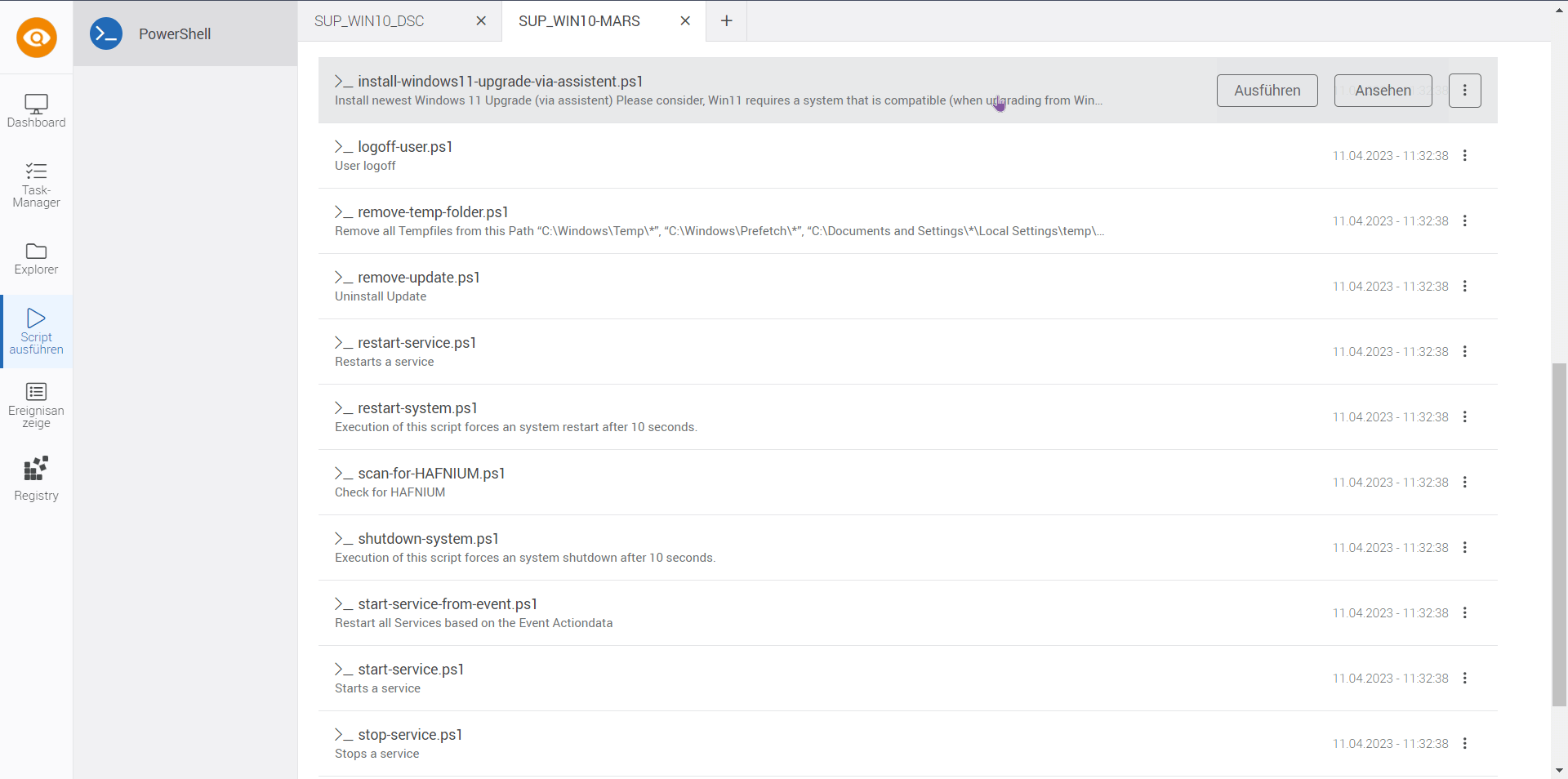

Effizienz durch Automatisierung

Viele Schritte im Support sind meist ähnlich und lassen sich durch das servereye Live RMM mit nur einem Klick ausführen. Das führt zu einer schnelleren Entstörzeit und Effizienzsteigerung im First Level Support. Darüber hinaus bietet es eine große Auswahl an hilfreichen Tools, die einfach genutzt werden können.

Grafik 4: Remote PowerShell

Live RMM hat die Art und Weise, wie IT-Support geleistet wird, revolutioniert. Neben der deutlichen Zeitersparnis (siehe Grafik 1), wird auch die Arbeit eines Supporters nachhaltig verbessert. Die Möglichkeit, administrative Aufgaben im Hintergrund durchzuführen, ohne den Anwender zu stören, verschafft dem Supporter die notwendige Unabhängigkeit, um Anfragen schneller und präziser zu bearbeiten. Mit servereye als zentrales Cockpit ermöglicht Live RMM, sich auf strategischere und wertvollere Aufgaben zu konzentrieren, anstatt Zeit mit reaktiven Problemlösungen zu verschwenden.

Interview zu Live RMM mit unserem Partner Björn Veith von VEITH IT:

Du willst live erleben, wie vielfältig dieses Tool ist und wie Du mehr als 50% Zeitersparnis im Vergleich zu herkömmlichen Fernwartungsmethoden erreichen kannst? Dann melde Dich jetzt zur kostenfreien Live-Demo an.

Wir stellen uns vor - der servereye HelpDesk

Diesen Monat werfen wir im Rahmen unser „Wir stellen uns vor“-Reihe einen genaueren Blick auf den servereye HelpDesk. Das Team spielt vor allem bei der Unterstützung unserer Kunden und Partner eine entscheidende Rolle: Von der Lösung technischer Probleme bis zur Durchführung von Schulungen und der Bereitstellung von Ressourcen, stehen sie den Nutzern mit Rat und Tat zur Seite.

In folgendem Video gibt Dir Abteilungsleiter Andreas Conrad einen Einblick in die täglichen Herausforderungen und Aufgaben seines Teams:

Erfahre, welche Gesichter hinter dem servereye HelpDesk Teams stecken, die unseren Kunden und Partnern Tag für den Tag den bestmöglichen Service bieten.

Wir wünschen Dir viel Spaß beim Einblick in den servereye HelpDesk.

Sei gespannt, welches Team als nächstes vorgestellt wird!

servereye Heldentaten: Die Entwicklung schwätzt saarländisch

Ein scheinbar gewöhnlicher Morgen in der ruhigen Atmosphäre des servereye Hauptquartiers nimmt eine unerwartete Wendung, die das Frontend-Team in helle Aufregung versetzt und zu einer sofortigen Anhebung der Entwickleralarmstufe auf DEV-CON 1337 führt. Was zunächst als mysteriöse Zeichenkette im Code erschien – anfänglich als extraterrestrische Debug Logs abgetan – entpuppt sich überraschenderweise als Übersetzung der servereye UI ins Saarländische.

Die Verursacherin dieser unerwarteten Wendung ist schnell ausfindig gemacht: India B., eine Heldin in Ausbildung ersten Grades bei servereye. Um zusätzliche Einblicke in diese außergewöhnliche Aktion zu erhalten, hat der Superhelden-Beauftrage von servereye – Captain Digital (CB) – ein Interview mit India (IB) geführt.

CD: India, Du hast kürzlich Deine Ausbildung bei servereye begonnen und arbeitest bereits an hochkomplexen Projekten mit. Was hat Dich dazu bewogen, in das aufregende, aber auch höchst risikoreiche Heldengeschäft als Programmieranwärterin einzusteigen?

IB: Mir gefällt es, selbstständig zu arbeiten und Probleme zu lösen. Kein Tag ist wie der andere und es gibt immer wieder neue spannende Dinge zu lernen. Dabei zu helfen, Webanwendungen benutzerfreundlich zu gestalten, bereitet mir großen Spaß. Bei servereye bin ich deswegen gut aufgehoben.

CD: Was war eigentlich genau der Auslöser, der Dich dazu bewogen hat, mit einer so ungewöhnlichen Geheimaktion die Grenzen des heute Machbaren in der Softwarelokalisierung – um nicht zu sagen „Regionalisierung“ – auszuloten?

IB: In den Planungsmeetings des neuen OCC wurde viel darüber diskutiert, wie wir die Software so aufbauen, dass sie künftig effizient und einfach erweiterbar ist. Das wollte ich anhand der Sprachen einfach mal selbst ausprobieren. Weil wir bei servereye ja auch stolz auf das Saarland sind, lag diese Sprachvariante eben nahe. Und, dass das Ganze dann so schnell und einfach umsetzbar ist, heißt wohl, dass wir etwas richtig gemacht haben.

Außerdem hat es uns Spaß gemacht – und den Nutzern hoffentlich auch.

CD: India, Überrother Platt ist eine hochkomplexe Sache, die prozentual zur Weltbevölkerung nur sehr wenige Menschen beherrschen. Warum hast Du Dich ausgerechnet für diese Sprache entschieden und nicht für eine wesentlich verständlichere, wie z.B. Klingonisch oder Walisch?

IB: Ganz einfach – mit Überrother Platt bin ich aufgewachsen. Außerdem ist es meiner Meinung nach die schönste aller Sprachen. Durch meine Arbeit kann ich ein Stück meiner Heimat für immer im servereye OCC verewigen.

CD: Du hast Deine Heldinnenausbildung ohne Informatikkenntnisse bei servereye begonnen. Wieso warst Du in der Lage, bereits nach so kurzer Zeit diese umfassenden Codeanpassungen eigenständig durchzuführen?

IB: Da meine Kollegen immer ein offenes Ohr für Fragen haben, wurde mir der Einstieg sehr erleichtert. Durch die täglichen Meetings lernt man sehr schnell und wird von Anfang an mit ins Boot genommen. So war ich von Beginn an motiviert und froh darüber, dass ich etwas Sinnbringendes für das Unternehmen leisten und gleichzeitig den Code kennenlernen konnte. Das war ein super Start bei servereye.

CD: India, wie kommst Du damit zurecht, dass die Arbeit bei servereye Spaß macht?

IB: Das stecke ich mittlerweile ganz gut weg. Man sollte immer eine Nerfgun griffbereit haben, dann kann auch definitiv nichts schief gehen.

CD: Letzte Frage: Bereitet es Dir Probleme, mit einer englischen Tastatur den Namen Deines Arbeitgebers zu tippen?

IB: Kraemer IT? Kein Problem.

CD: Vielen Dank für das angenehme Gespräch.

Bei servereye sind wir stolz auf unsere Helden der Entwicklung, die nicht nur komplexe Codes meistern, sondern auch den kreativen Geist am Leben erhalten. Das Frontend-Team, angeführt von Captain Digital, ist ein hervorragendes Beispiel für die Verschmelzung von technischer Exzellenz und Spaß bei der Arbeit.

Wir sind der Meinung: die besten Lösungen entstehen oft aus einer Kombination von Fachkenntnissen, Innovationsfreude und einer Prise Humor!

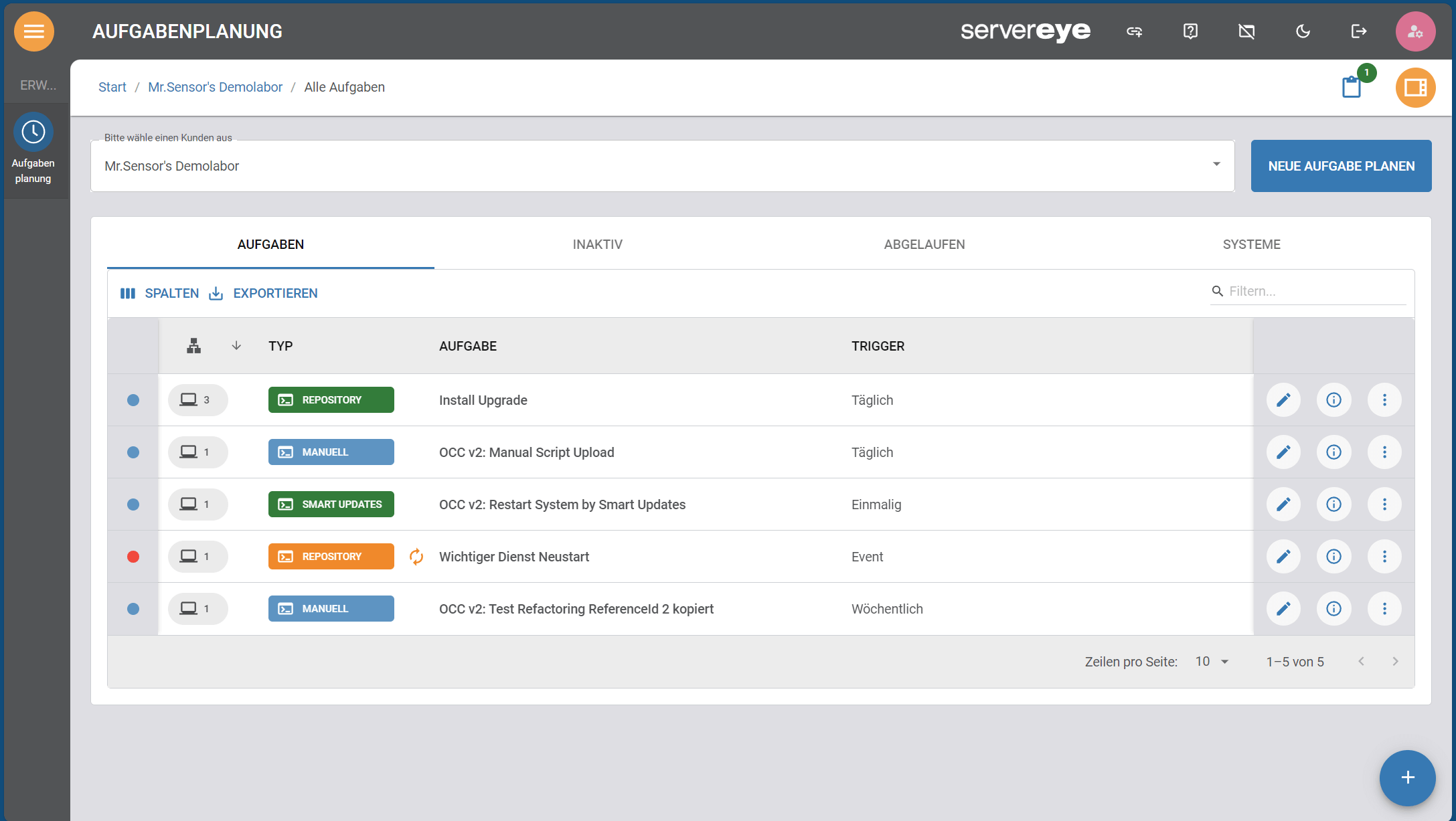

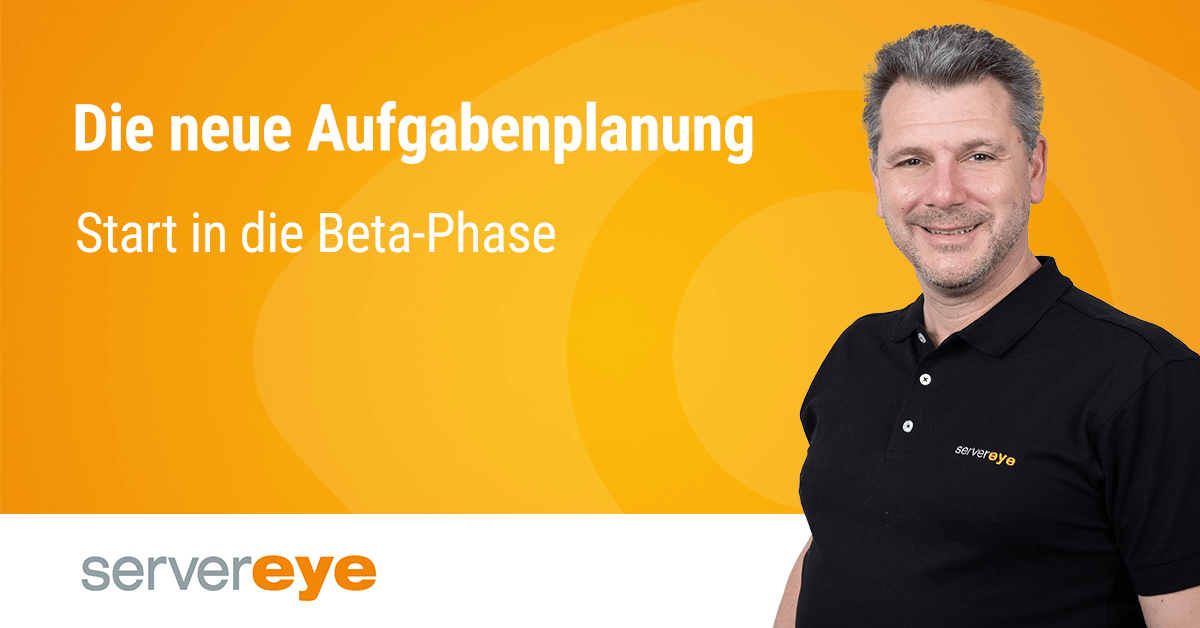

Die Aufgabenplanung v2 startet in die Beta-Phase

Die servereye Aufgabenplanung v2 startet in die Beta-Phase

Am 06.12.2023 kommt der Nikolaus und hat ein besonderes Geschenk für Dich als servereye Partner im Gepäck: Als erstes Modul des neuen servereye OCC Version 2 wird die Aufgabenplanung auf https://beta-occ.server-eye.de zur Nutzung und zum ausführlichen Testen bereitgestellt.

Zum Auftakt laden wir alle Interessierten am 06. Dezember um 10:00 Uhr zu einer Live-Demo ein, in der Features sowie Struktur der neuen Nutzeroberfläche live vorgestellt werden und in dem wir gerne Deine Rückfragen beantworten.

Zudem stellen wir Dir eine Kurzdokumentation mit Testszenarien als Handout zur Verfügung und aktualisieren unsere Knowledge Base, damit auch kein Feature übersehen wird. Eine weitere Live-Demo ist bereits für den 20.12.2023 geplant.

>> Hier zur Live-Demo anmelden <<

Was ist neu? Was machen wir anders?

Mit der Aufgabenplanung Version 2 wird nicht nur ein bestehendes OCC Modul in anderer Optik präsentiert. Vielmehr wurde das gesamte servereye Frontend neu gedacht. Architektur, technische Basis und die Benutzeroberfläche wurden neu konzipiert und programmiert.

Unser Ziel: Möglichst schnell und flexibel Funktionalitäten aus dem bestehenden OCC in die neue Frontendstruktur zu übertragen, die Bedienung zu vereinfachen und die Performance zu optimieren.

Microfrontend und Single-Page Applications

Die Architektur der neuen servereye Oberfläche wurde als modulares Microfrontend-System geplant. Jede künftige Applikation – ebenso wie die Aufgabenplanung Version 2 – wird als sogenannte Single-Page Application (kurz SPA) konzipiert. Das bedeutet, sie ist eigenständig nutzbar, kann aber als Modul sowohl in den neuen als auch den bestehenden OCC Rahmen integriert werden.

Dadurch, dass wir einzelne Module und Funktionalitäten aus dem bestehenden OCC herauslösen, technisch neu entwickeln und dann wieder als SPA ins OCC einbinden, können wir sukzessive und ohne Wartungsausfälle bestehende und auch neue Funktionen im laufenden Betrieb modernisieren.

Neukonzeption der Bedienoberfläche und Workflowoptimierung

Die Nutzerschnittstelle des bestehenden OCC ist über die Jahre gewachsen und dadurch an manchen Stellen komplex in der Bedienung. Daher wurde im Bezug auf die Bedienoberfläche des neuen OCC Version 2 auch in diesem Punkt ein sauberer Schnitt gesetzt.

Unser Anspruch: Workflows vereinfachen, den Fokus auf die alltagsrelevanten Features setzen und den Nutzern dies alles in einer modernen, barrierearmen und geräteübergreifend optimierten Oberfläche zur Verfügung stellen.

Fokus auf den Anwender

Ein Vorteil von uns als servereye ist, dass wir für die Konzeption der Aufgabenplanung Version 2 auf den großen Erfahrungsschatz unserer Kollegen vom Krämer IT Systemhaus zurückgreifen konnten. Deren Rückmeldungen sind gemeinsam mit Feedback der Partner in die neue UI eingeflossen.

Neuerungen in der Aufgabenplanung Version 2 aus Anwenderfeedback

Im folgenden zwei kurze Beispiele aus Rückmeldung im Rahmen der geschlossenen Beta-Phase.

Beispiel 1: In der Aufgabenliste werden Typ, Name und Aktualität der verwendeten PowerShell Skripte bereits auf den ersten Blick angezeigt. Abgelaufene Skripte können direkt – ohne Umweg über das PowerShell Repository – in der Liste aktualisiert werden.

Beispiel 2: Beim Anlegen einer neuen Aufgabe kann in der Systemauswahl nun eine Filterung basierend auf gewählten Tags erfolgen, was eine erhebliche Zeitersparnis bedeutet.

Qualitätsverbesserung durch standardisierte Komponenten

Weitere Qualitätsverbesserungen im Hinblick auf Usability, geräteübergreifende Nutzung und Entwicklungsgeschwindigkeit möchten wir durch die Verwendung standardisierter Webkomponenten auf Basis des Material UI Designkonzepts von Google erreichen.

Damit stehen uns Komponenten zur Verfügung, die bereits im Hinblick auf mobile Nutzung, Performance und Accessibility optimiert sind und durch ihren Wiedererkennungswert (verwendet in Android Geräten) dem Anwender eine gewohnte Arbeitsumgebung bieten.

Abschaltung remotes.server-eye.de

Mit dem Start der Betaphase für die Aufgabenplanung Version 2 wird das bisherige Relaunch-Projekt unter https://remotes.server-eye.de abgeschaltet und durch die neue Aufgabenplanung ersetzt. Aufgaben, die in remotes erstellt wurden, können dann mit der neuen Aufgabenplanung bearbeitet werden. Auch ein Wechsel in die Aufgabenplanung V1 ist in den Einstellungen jederzeit möglich.

Hinweis: Da die Aufgabenplanung v2 im Vergleich zu der bestehenden deutlich mehr Einstellungsmöglichkeiten bietet, sind die damit erstellten Aufgaben nicht mit Version 1 bearbeitbar.

Dein Feedback ist uns wichtig

Nur mit Blick auf die Bedürfnisse unserer Anwender können wir künftig noch besser werden. Daher laden wir noch einmal herzlich dazu ein, die Aufgabenplanung v2 in der Beta-Phase ausführlich auf Herz und Nieren zu testen und uns mit Deinem Feedback den bestmöglichen gemeinsamen Start zu ermöglichen!

Rückmeldungen sind auf bekannten Wegen über Freshdesk oder das Partnerportal möglich.

Endlich geht’s los…

Wir freuen uns sehr, dass wir es geschafft haben, dem Nikolaus unsere Aufgabenplanung v2 in den Sack zu packen und hoffen, dass Du damit jetzt und in Zukunft viel Freude haben wirst – denn das ist erst der Anfang.

Wir wünschen fröhliches Ausprobieren!

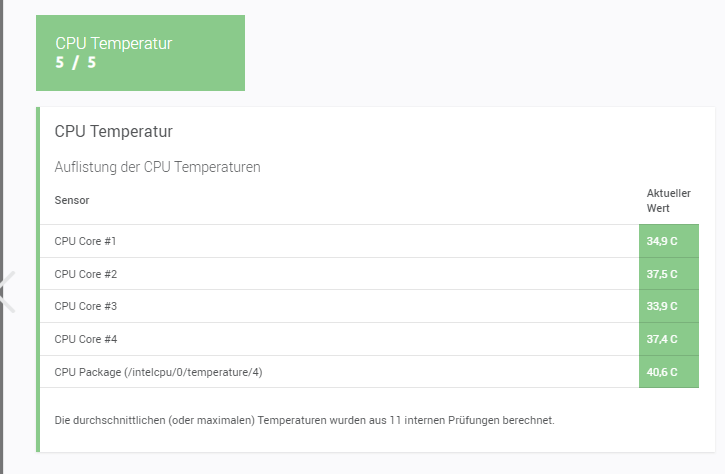

Eine Lücke weniger: servereye meets Hardware-Treiber

Das Auslesen von Temperaturen oder Lüftergeschwindigkeiten ist eine äußerst hardwarenahe Angelegenheit.

Einfache Funktionen des .NET Frameworks reichen nicht aus, um auf die entsprechenden Register der CPU (MSU) oder des Mainboards zuzugreifen. Oft ist es erforderlich, auf Treiber zurückzugreifen, die den Zugriff auf diese Register ermöglichen.

Darüber hinaus erfordert das Verarbeiten dieser Informationen ein umfangreiches Wissen über entsprechende Hersteller-Produkte, da sich diese mit jeder Generation ständig ändern. In den Anfangsjahren von servereye (2008/09) war es notwendig, sich durch technische Anleitungen von Intel und AMD in technischem Englisch zu arbeiten und zudem eine lange Liste von Fachbegriffen wie TJMac, TSC Frequency, Slope und zahlreichen Registeradressen zu bewältigen.

Jede neue Generation trieb uns in den Wahnsinn, da die Dokumente schwer zu beschaffen und solche spezifischen Änderungen nicht erkennbar waren. Zusätzlich benötigte man auch noch den entsprechenden Prozessor für einen Test – na klar. Immerhin hat man Zugriff auf Adressen wie „0x019C“ – wo auch immer das sein soll. Ob einem damals vielleicht ChatGPT weitergeholfen hätte? Negativ – sogar die AI ist damit überfordert:

Innerhalb der .NET-Welt existieren zahlreiche bemerkenswerte Gemeinschaftsprojekte, die genau dieses Fachwissen bündeln und von weltweitem Feedback aus verschiedenen Branchen profitieren. Dies ermöglicht uns nicht nur, zuverlässig die CPU-Temperatur, Lüftergeschwindigkeit und GPU-Daten anzubieten und zu überwachen, sondern auch, neueste Entwicklungen effizient zu integrieren und davon zu profitieren.

Nach all den Jahren wurde jedoch eine Sicherheitslücke im verwendeten Hardware-Treiber entdeckt. Erste Antivirenprodukte meldeten diese Schwachstelle und blockierten den Treiber. Das Schließen der Lücke war an sich keine allzu große Herausforderung, zumal Personen, die Sicherheitslücken melden, oft direkt Lösungsvorschläge bieten. Allerdings hatte Microsoft inzwischen – verständlicherweise – die Anforderungen an Treiber erhöht. Während es in der Vergangenheit möglich war, Treiber selbst zu signieren und in Windows zu laden, erforderte nun Windows 10 (und höher) einen aufwändigeren Prozess.

Es ist erforderlich, zunächst eine erweiterte Signatur zu erhalten – anschließend muss der überarbeitete Treiber zur Prüfung bei Microsoft eingereicht werden (Windows Hardware Dev Center). Erst nach erfolgreicher Überprüfung erhält man demnach einen Treiber, der nicht nur von dem Entwickler selbst, sondern auch von Microsoft signiert wurde.

Also – zurück auf die Schulbank und erneut Arbeit in die Anpassung / Kompilierung von Treibern sowie in das Einreichen bei Microsoft investieren. Ein großes Dankeschön an den Avast Support, mit dessen Unterstützung Tests durchgeführt werden konnten, um sicherzustellen, dass die Sicherheitslücke nun auch wirklich geschlossen war.

Wo ein Wille ist, ist auch ein Weg und so sind wir voller Stolz, im Client Update H1/23 den Treiber in einer aktualisierten, sicheren Variante anbieten zu können. Möge also die Zukunft weiterhin unsere CPUs zum Glühen bringen und freudig Alarme im Dashboard erzeugen – in der guten Gewissheit, dass wir dies immer noch erkennen können!

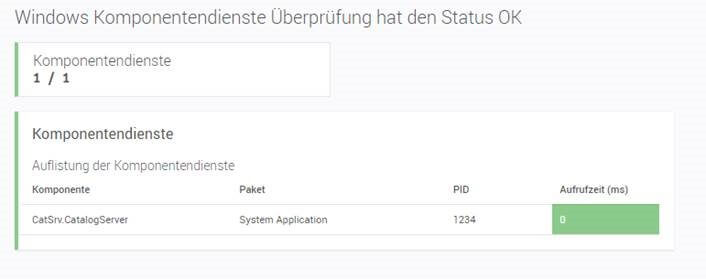

"Kennst Du schon unseren Kombo-Pack?"

Bei servereye sind wir uns bewusst, dass die IT-Herausforderungen im Systemhaus breit gefächert sind und unsere Partner Unterstützung bei der Überwachung und Pflege von Systemen benötigen – oft stehen unsere Partner vor der Herausforderung, auch ältere Softwareprodukte ihrer Kunden am Laufen zu halten.

Speziell in solchen Fällen ist das Monitoring von entscheidender Bedeutung, um Probleme frühzeitig zu erkennen und letztendlich zu beheben. Somit haben wir uns durch teilweise nicht mehr vorhandene Dokumentationen gegraben. Im Falle der Komponentendienste war es sogar so, dass aus einem 64-Bit-Prozess keine Informationen mehr ausgelesen werden konnten. Es war notwendig, kreativ zu werden, um auch diese technische Hürde zu überwinden.

Trotz all dieser Herausforderungen haben wir für Dich einen einmaligen Sensor-Mix, den sogenannten „Kombo-Pack“ entwickelt, welcher auch in solchen Umgebungen zuverlässige Informationen bereitstellen kann:

- Windows Komponentendienste Überprüfung

- Windows Private Warteschlange.

Der Windows Komponentendienste Überprüfungssensor ermöglicht es Dir als Partner, den Zustand von COM-Komponenten in Deinen Systemen zu überwachen.

Dieser Sensor bietet die Möglichkeit, eine Auswahl von Komponentendiensten zu treffen und ihre maximale Antwortzeit zu überwachen. Dies ist von Bedeutung, da eine längere „Response time“ durchaus auf Probleme hinweisen kann.

Der Windows Private Warteschlange-Sensor ermöglicht es unseren Partnern, den Nachrichtenaustausch über MSMQ zu überwachen.

Er überwacht ausgewählte private Warteschlangen auf eine maximale Anzahl von Nachrichten. Ein übermäßiger Nachrichtenbestand könnte auf Softwareprobleme hinweisen, die normalerweise diese Nachrichten abrufen oder leeren sollten. Es könnte auch bedeuten, dass aus verschiedenen Gründen keine Nachrichten mehr in die Warteschlange geschrieben werden.

Bei servereye setzen wir uns seit jeher dafür ein, dass unsere Partner in der IT-Branche die bestmögliche Unterstützung erhalten. Wir verstehen die Herausforderungen, vor denen sie stehen und sind stets bestrebt, eine Balance zwischen Sicherheit und Kompatibilität zu finden.

Obwohl Microsoft längst den Support für Technologien, wie beispielsweise Windows XP oder Windows 2000 eingestellt hat, hatten wir unsere Unterstützung kontinuierlich fortgesetzt. In einer Welt, die sich ständig verändert und, in der neue Technologien auf alte treffen, sind zuverlässige Sensoren wie diese unverzichtbare Werkzeuge für IT-Profis.

„Gemeinsam hoch hinaus“ am servereye Partnertag 2023 – starke Neuerungen für eine erfolgreiche Zukunft im Remote Monitoring & Management

Ein Tag voller Releases, Interaktionen und Mehrwerte

Wiesbach, den 14.09.2023 – Türen auf für den diesjährigen servereye Partnertag. Unter dem Motto „Gemeinsam hoch hinaus“ versammelten sich diesen Donnerstag Geschäftsführer Michael Krämer, Dominik Carl und Vertriebsleiter Stefan Klüner mit dem gesamten servereye Team im Kultur- und Kongresszentrum Big Eppel in Eppelborn. Rund 150 Teilnehmer aus dem gesamten Bundesgebiet folgten der Einladung des RMM Spezialisten, um sich über die neuesten Trends und Entwicklungen in der IT-Branche zu informieren und auszutauschen.

Der Partnertag stand ganz im Zeichen der Interaktion zwischen den Partnern, den Hersteller-Partnern und servereye. Neben einem abwechslungsreichen Rahmenprogramm, bestehend aus verschiedenen Workshops und Vorträgen, hatten Teilnehmer die Möglichkeit, sich neben brandaktuellen servereye-Themen auch über Innovationen von ausgewählten Hersteller-Partnern – Enginsight, NetworkBox, Securepoint und abat+ – zu informieren und live mit diesen in den Austausch zu gehen.

Die Teilnehmer erlebten jedoch nicht nur informative und unterhaltsame Momente während des Partnertags, denn servereye hatte noch eine ganz besondere Überraschung parat: Für zwei glückliche Gewinner der servereye Heißluftballonfahrt-Verlosung wurde das Motto „Gemeinsam hoch hinaus“ wortwörtlich zur Realität – am selben Abend noch durften diese ihre Fahrt antreten und im Herzen des Saarlandes ein unvergessliches Abenteuer hoch über den Wolken erleben.

Abgerundet wurde der Tag mit einem gemütlichen Grillbuffet in der Abendlocation Stellwerk 13 in Eppelborn. Bei leckerem Essen und kühlen Getränken können die Teilnehmer den Tag in entspannter Atmosphäre ausklingen lassen. Die Stimmung war ausgelassen und locker, fast schon freundschaftlich.

servereye wächst mit seinen Partnern

„Wir sind sehr glücklich über den Erfolg unseres Partnertages. Es ist uns ein Anliegen, unseren Partnern einen inspirierenden und informativen Tag zu bieten, an dem sie sich vernetzen, weiterbilden und motivieren können. Wir betrachten unsere Partner nicht nur als Kunden, sondern als Teil unserer servereye-Familie“, so Vertriebsleiter Stefan Klüner.

servereye ist eine leistungsstarke RMM Software, welche die Leistung und Verfügbarkeit der IT-Infrastruktur gewährleistet. Durch erstklassige, benutzerfreundliche IT Monitoring Tools profitieren Nutzer von einer sicheren Lösung zur übersichtlichen Fernüberwachung, -verwaltung und -wartung jeder vertraglich vereinbarten Endstelle. Durch die Automatisierung von IT-Prozessen ermöglicht servereye eine enorme Zeit- und Ressourcenersparnis für MSPs und gleicht zudem fehlende Fachkräfte aus.

Die beliebte Software-Lösung zeichnet sich besonders durch die einfache Bedienbarkeit, den großen Leistungsumfang sowie die Qualität „Made in Germany“ aus.

Wie auch in den Jahren zuvor wuchs das Unternehmen im letzten Jahr stets weiter. Das Team dahinter legt dabei großen Wert auf eine partnerschaftliche und faire Zusammenarbeit mit den Partnern und Hersteller-Partnern.

Ein Blick in die Zukunft

servereye ist stets zukunftsorientiert und innovativ. Das Unternehmen investiert kontinuierlich in die Weiterentwicklung seiner Produkte und Dienstleistungen, um den steigenden Anforderungen an IT-Sicherheit und IT-Effizienz gerecht zu werden. Dabei orientiert sich servereye an den Bedürfnissen seiner Partner und deren Kunden. Um diese optimal zu unterstützen, werden selbstverständlich regelmäßige Schulungen, Webinare und Zertifizierungen angeboten.

Durch die erfolgreiche Umstrukturierung der Entwicklung, welche das vergangene Jahr in Angriff genommen wurde, bietet servereye viele neue Features, die das Alltagsleben eines jeden Systemhauses deutlich erleichtert. „Der Partnertag hat gezeigt, dass wir wieder hungrig und im Angriffsmodus sind. Durch den intensiven Austausch mit unseren Partnern und den vielen gemeinsamen Events, sind wir wieder näher an den Partnern dran und liefern schrittweise Resultate unserer gemeinsamen Roadmap. Auch im Hinblick auf das Team sind wir wieder so aufgestellt, dass wir weiter Gas geben können und sich unsere Partner nicht nur heute und morgen, sondern auch zukünftig auf uns verlassen können.“, so Patrick Schmidt, Abteilungsleitung Entwicklung.

Ein gelungener Abschluss in lockerer Atmosphäre

Der servereye Partnertag ist ein voller Erfolg und das Ergebnis der intensiven Vorbereitungszeit mehr als zufriedenstellend. Für das Team um Michael Krämer ist es eine Freude, diesen Tag gemeinsam mit ihren Partnern, Hersteller-Partnern und Kollegen zu teilen.

„Wir bedanken uns bei allen Teilnehmern, Referenten und Organisatoren für einen gelungenen Partnertag 2023. Wir sind stolz auf unsere starke Partnergemeinschaft und freuen uns auf weitere gemeinsame Erfolge“, so Geschäftsführer Michael Krämer.